- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

从WAPI、华为Polar看国际标准战争的技术真相

攻击者找到这个管脚,偷偷安装一个很精密的信号采集探头,把正常开启的物理信号给采集下来。不管应用层的加密算法和密钥如何变化,只要把这个物理信号重新加载到这个管脚上,复杂的加密系统就被绕过去了。这就好比是偷汽车,甭管钥匙做得多么复杂,只要把发动机的点火线扯出来就能对着火。

例如厨师蒸馒头,在整个生产过程中有不同层次的安全生产标准和规范,收割的小麦先清除杂物,然后要脱壳……每一道工序都必须满足安全标准,厨子才能拿到安全卫生的面粉去蒸馒头。面没发好碱放多了导致馒头又粘又黄,这是厨子的责任,但你不能指望他去分辨面粉的来源是杂交小麦还是转基因小麦,这不是他这层工作的职责,而且他也没有这个能力。

网络信息安全也是这样,从最下面的物理层到最上面的应用层,每个层面都有不同的安全主题,也相应有不同的安全标准,各层次之间相互支撑相互配合,但是不能够相互替代。

所以说,那些提出把底层安全隐患交给上层来解决的网友们,他们缺乏对信息系统理论的基本常识,对这个问题的认识不在一个基点上,并不适合讨论这个问题。

如果我问您“谁在搞信息安全?”,估计您脑海里出现的是防病毒软件公司和提供网盘服务的公司,毕竟这些公司工作在与用户直接打交道的应用层,所以会被广泛知晓。

其实还有很多安全公司工作在信息系统的底层,他们的职责更基础更重要,只是因不跟公众直接打交道而不为公众知晓。

如果是信息网络系统底层出了安全问题,那就超出了防病毒软件公司的工作层面,他们能做的也只是尽量弥补而不是根治,好比是因肝病而导致了脸色发黄,那就该找医生去治肝,而不是找美容师往脸上抹粉。

在网络安全问题上,从物理层、链路层到应用层,每个层都有自己的安全挑战,其中链路层的安全挑战就包括假基站、非法终端接入、数据监听、重放攻击、篡改、拒绝服务攻击等等,这些挑战对于链路层上支持承载的任何应用都是存在的,包括微信、微博和支付等等。因此链路层需要自身的安全技术,不能将安全隐患遗留给上层应用去解决。

Wi-Fi的安全就是一个最明显的例子,在2015年和2016年连续两年央视315曝光了Wi-Fi的安全漏洞,国内的互联网安全公司对此高度重视,但现在这个问题依然没有完全解决。这是为什么呢?这就是因为问题出在底层,仅靠上层的修补是不能彻底解决问题的。

Wi-Fi的安全漏洞出现在链路层,终归要在链路层去解决。Wi-Fi联盟发现WEP不安全后,采用了WPA和WPA2来进行弥补,这的确算是在链路层解决链路层的问题。但结果却很令人遗憾,安全隐患只是得到了缓解,并没有得到根治,这又是为什么呢?

三元与二元安全架构的博弈

先天不足的Wi-Fi二元架构

Wi-Fi的安全问题出在链路层,具体说就是链路层的二元安全架构,这种架构已不满足新形势下的网络安全要求,这是根本原因。

您一定会问,既然问题已经找到,那就把二元架构改掉了不就完全了?令人遗憾的就在这里,这种基本架构是改不掉的,好比是房子的承重墙和大梁都建好了,无论后期再怎么装修,房子的框架是变不了的。

那二元架构到底是咋回事呢?这要从二十世纪九十年代中期Wi-Fi设计之初的背景说起,那时的接入设备一般都是庞大的有线路由器,无线应用还非常罕见,现在很常见的“伪造无线接入的基站”在那时简直就是黑科技,那时没人料到将来会出现伪造基站的问题,所以在设计时根本就没有考虑这事。

当时的安全需求只是基站对终端的合法性进行鉴别,并依据鉴别结果确定是否允许终端接入,通俗地说就是基站决定让谁上网不让谁上网的问题,所以采取的是单向鉴别的结构,无线接入点(即我们熟悉的无线路由器)对终端进行鉴别,而终端却并不对接入点进行上行鉴别。这也是电信业百年以来的惯性使然,当然有其历史的局限性。

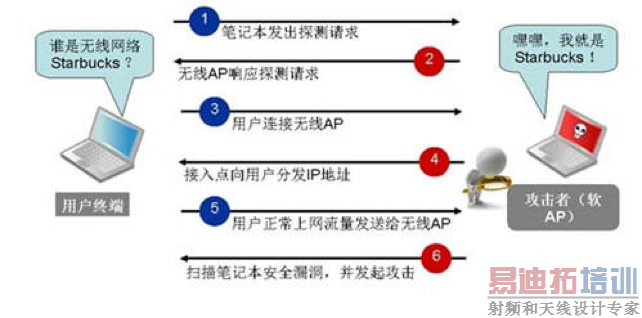

这种架构的工作原理是:接入点确定并向合法终端分发了共享密钥,终端和接入点用共享密钥进行鉴别和保密通信,但终端无法判断接入点是否合法,这就为钓鱼和中间人攻击提供了机会。

2015年和2016年两届央视315晚会的Wi-Fi安全警示说的就是这种危险,黑客设置钓鱼接入点,诱导您用手机登录,然后就获取了您手机里的个人隐私。

当时的研发人员忽视了这种危险,也就没有进行针对性的安全设计,我们当然不能跨越时空去谴责前人,但这个架构性的安全隐患是客观存在的。

随着时间推移,无线接入点的应用越来越普及,Wi-Fi的安全问题也就随之愈加突出,Wi-Fi联盟被迫采用了新的安全机制,用WPA和WPA2代替了WEP,采用802.1x来实现无线局域网的鉴别和访问控制。虽然有所发展,但其安全架构实质还是二元鉴别架构,危险模式并没有得到解除。

这种模式简单说就是增加了一个实体性的鉴别服务器,但与接入点绑定在一起的,默认两者相互是可信的,形成了相对于终端的网络端,这在形式上实现了终端和网络端之间的双向鉴别,安全性比以前得到了提高。

但新结构有个重要问题,那就是无线接入点还是没有独立身份,它与鉴别服务器之间的通信是透明传送,接入点只是帮助终端和鉴别服务器之间形成了双向鉴别,而终端与接入点之间却并没有形成双向鉴别,面临的钓鱼和中间人攻击风险依然存在,系统维护和管理的代价更高。由于依赖于接入点和鉴别服务器的“强绑定”,在接入点和鉴别服务器之间也因此引入了新的攻击点。

看到这里你有点懵,上面的描述太专业了,外行网友很难抓住重点。那不妨举个例子吧,二元架构的鉴别好比是两个陌生人见面,学生拿着录取通知书去大学报道,出了火车站就见到了举着大学招牌的接站人。学生不能确认招牌下的接站人是真的,接站人也不能确认学生就是录取通知书上的那个人,通知书和招牌就好比是共享密钥,这种身份鉴别模式并不安全。

我有个同事就在接站人身份鉴别方面上了当,他出站后遇到了举着他姓名牌的接站人,于是就放心地把行李交给了此人,结果三拐两拐就跟丢了。原来是骗子伪造了真接站人的牌子,走到更里面等鱼上钩,结果就把我同事给钓上了。

如何成为一名优秀的射频工程师,敬请关注: 射频工程师养成培训

上一篇:5G时代的射频器件革命-电子行业深度报告

下一篇:一文快速理清GPRS、433MHz、Wifi、Zigbee概念