- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

思科路由器恶意后门:19个国家及运营商肝颤了!

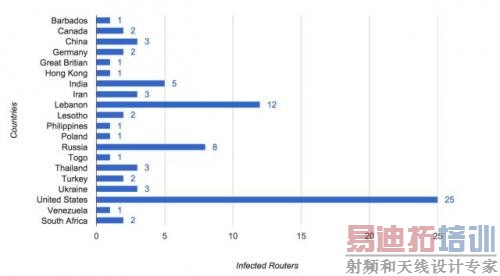

国外媒体报道称,最近关于攻击思科系统路由器的事件相较过去又多了很多。据说目前19个国家至少79台设备受到安全威胁影响,其中还包括了美国的一家ISP网络服务提供商,旗下25台设备都存在恶意后门。

这次的调查结果来自一个计算机科学家团队,他们挖掘了整个IPv4地址空间中受影响的设备。根据Ars本周二的报道,在收到一系列非正常不兼容的网络数据包,以及硬编码密码之后,所谓的SYNful Knock路由器植入就会激活。通过仅发送序列错乱的TCP包,而非密码至每个地址,监控回应,研究人员就能检测到设备是否受到了该后门的影响。

安全公司FireEye本周二首度报道了SYNful Knock的爆发,这种植入程序在尺寸上和正常的思科路由器映像完全相同,在路由器重启之后每次都会加载。攻击者能够利用它锁定特定目标。FireEye已经在印度、墨西哥、菲律宾、乌克兰的14台服务器上发现了这种植入程序。这对整个安全界来说都是重大事件,这也就意味着这种攻击处在激活状态。最新的研究显示,其扩张范围已经相当广泛,美国、加拿大、英国、德国和中国均已存在。

研究人员表示:"这种植入攻击可以追踪,我们通过修改ZMap令其发出特定的TCP SYN包,在无需利用该漏洞的情况下能够检测受影响的服务器。我们在2015年9月15日完成了四次公众IPv4地址空间的扫描,发现79台设备存在SYNful Knock植入。这些路由器来自19个不同的国家。我们注意到非洲和亚洲的不少路由器,美国来自一家东海岸的运营商的25台设备,以及德国和黎巴嫩属于一家卫星服务提供商(提供覆盖非洲的服务)的部分设备受到影响。"

上面这张图给出了大致上存在本次安全威胁的分部情况,FireEye的研究人员已经发出了一篇详细的博文,阐述如何检测和移除SYNful Knock安全威胁。

目前已经很清楚,SYNful Knock是经过专业开发、完全利用了后门的设备,能够影响诸多核心设备。安全研究人员正在寻找背后攻击及其运作方式的线索。

FireEye本周二报道称,没有证据表明SYNful Knock正在利用任何思科设备的漏洞,FireEye高层认为,背后的攻击者可能受到了国家支持,这些攻击者想要利用已知密码(有些是出厂默认的,有些是通过一些手段获取的)的路由器。研究人员表示,如果其他设备制造商造的网络设备也受到了类似后门的感染,那也算不上奇怪。不过目前还没有发现其他品牌的设备受到影响,但研究人员还在进行进一步的互联网检测。

上一篇:浪潮管理会计:六大信息化支柱驱动精细化管理

下一篇:中桥看VMworld

2015

:几大亮点聚焦应用创新和营造生态共赢