- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

IPv6的接入层安全技术

录入:edatop.com 点击:

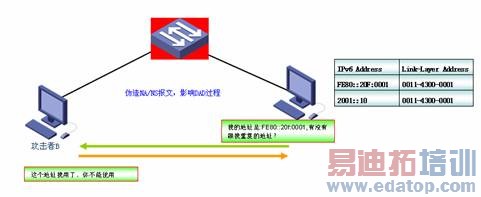

如图1所示,攻击者能够伪造NS/NA报文,发送给网关或受害主机,通过这种方式来对网关上受害主机的MAC地址或受害主机上的特定的MAC地址进行修改,造成了受害用户无法接收到正常的数据报文。

另外,攻击者B能够利用虚假的NA/RS/NS报文,对正常用户及网关中的ND缓存进行改写,造成正常用户之间无法互访及网关无法向正确的用户专发报文等一系列的网络故障。

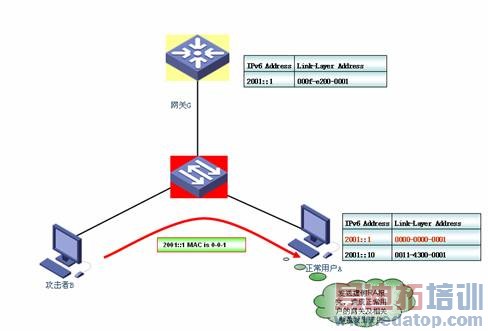

2) DAD攻击当受害主机进行DAD查询的时候,攻击者通过NS或NA报文进行干扰,使得受害主机的DAD过程失败,无法获取到IP地址,这种攻击的概率和NS/NA的欺骗攻击相比,相对较少。

图2 DAD攻击示意图

如图2所示,在受害者进行DAD检测时,攻击者可以伪造NS报文,与受害者产生冲突,也可以伪造NA报文,应答受害者的NS报文。这两种情况,受害主机都无法获取地址,进行正常的网络通信。

3) RA攻击RA能够携带很多网络配置信息,包括默认路由器,网络前缀列表,是否使用DHCP服务器进行有状态地址分配等网络配置的关键信息。如果受害者接收了虚假的RA信息,会造成网络配置错误,从而引发欺骗攻击。

图3 RA攻击示意图

如图3所示,攻击者发送伪造的RA报文,其中可以造成多种攻击:

伪造不存在的前缀,修改受害主机的路由表。

伪造网关的MAC及lifetime,造成受害主机的默认网关改变。

伪造DHCP服务器,同时伪造RA中的M bit,造成受害主机使用DHCP服务器分配到虚假的地址。

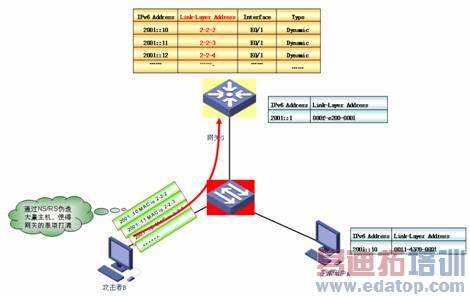

4) 针对网关的泛洪攻击通过发送大量的NS/RS报文,造成网关的表项溢出。

图4 泛洪攻击示意图

攻击者通过伪造大量的NS/RS报文,发送给网关,使得网关的表项溢出,造成网关无法提供正常的服务。